Sécurité infonuagique

Introduction

La sécurité du cloud est une responsabilité partagée entre le fournisseur de cloud et le client, que vous utilisiez AWS, Google ou Azure.

Le modèle de responsabilité partagée comprend trois catégories principales ;

Il existe essentiellement trois catégories de responsabilités dans le modèle de responsabilité partagée : les responsabilités qui incombent toujours au fournisseur, les responsabilités qui incombent toujours au client et les responsabilités qui varient selon le modèle de service : l'infrastructure en tant que service (IaaS), la plate-forme en tant que service ( PaaS) ou Software as a Service (SaaS), comme les solutions de messagerie cloud comme Office 365.

Les responsabilités de sécurité qui incombent toujours au fournisseur sont liées à la protection de l'infrastructure elle-même, ainsi qu'à l'accès, à l'application de correctifs et à la configuration des hôtes physiques et du réseau physique sur lequel les instances de calcul s'exécutent et le stockage et les autres ressources résident.

Les responsabilités de sécurité qui incombent toujours au client incluent la gestion des utilisateurs et de leurs privilèges d'accès (gestion des identités et des accès), la protection des comptes cloud contre les accès non autorisés, le chiffrement et la protection des actifs de données basés sur le cloud et la gestion de sa posture de sécurité (conformité) .

Migrations vers le cloud

- Le réhébergement, également connu sous le nom de "lift and shift", déplace vos serveurs physiques ou virtuels existants vers le cloud sans apporter de modifications architecturales majeures.

- La replateforme consiste à déplacer des applications vers le cloud avec peu d'optimisations, comme le déplacement d'une infrastructure auto-hébergée vers des services gérés.

- Le rachat est un moyen plus rapide d'accéder au Cloud qui implique un changement du modèle de licence existant.

- Refactoring pour modifier les applications afin de tirer parti de la technologie basée sur SaaS et PaaS, ce qui contribuera à réduire les coûts.

- Conserver peu ou plus de solutions sur site au cas où le coût de la migration serait supérieur à la valeur de l'application est avantageux lorsque la valeur de dépréciation est atteinte avant la migration.

- Le retrait peut être effectué lorsque les applications inutilisées sont mises hors service ou associées à d'autres applications dépendantes pour économiser des coûts énormes

Gestion des identités et des accès pour le cloud

L'authentification et le contrôle d'accès sont deux des fonctionnalités des solutions de gestion des identités et des accès. Cloud IAM vous permet d'authentifier les utilisateurs où qu'ils se trouvent et de sécuriser l'accès aux ressources dans le cloud, le SaaS, sur site et les API, tout en augmentant votre vitesse, votre agilité et votre efficacité. Les solutions IAM sont disponibles pour les clients, les employés et les partenaires, et peuvent être intégrées pour fournir une solution complète à votre entreprise.

Avec la vérification d'identité et le contrôle d'accès situés dans le cloud, les limitations et les coûts associés à l'IAM sur site sont remplacés par une solution plus flexible et évolutive. Cloud IAM est essentiel pour garantir la sécurité en dehors des périmètres du réseau et les fonctionnalités incluent :

- Authentification

- Gestion des accès

- Annuaire

- Vérification d'identité

- Collecte du consentement et gestion de la confidentialité des données

- Gestion des risques

- Identité personnelle

- Sécurité des API

- Libre-service pour les utilisateurs et les développeurs

Sécurisation des comptes cloud

Chiffrement et protection des ressources de données basées sur le cloud

Sécurité continue

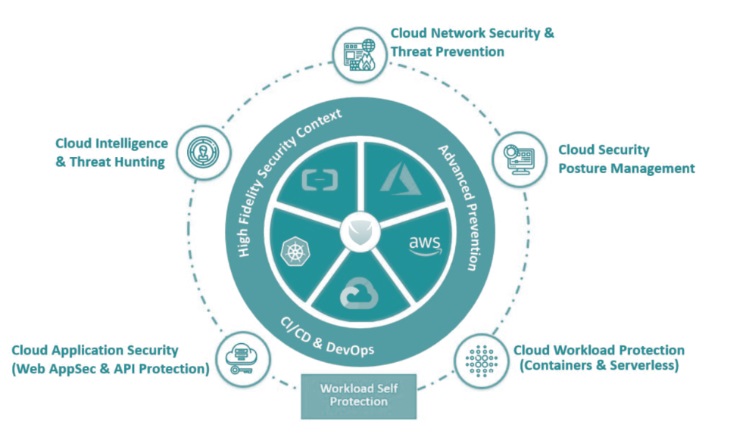

La sécurité continue implique l'automatisation de la gouvernance sur les actifs et services multi-cloud, la visualisation, la détection des erreurs de configuration et la modélisation et l'application active des politiques de sécurité des meilleures pratiques.

Cloud Intelligence et chasse aux menaces

Cloud Intelligence et Threat Hunting fournissent une analyse approfondie de la sécurité des menaces natives dans le cloud grâce à une visualisation riche en apprentissage automatique, donnant un contexte en temps réel des menaces et des anomalies dans votre environnement multi-cloud. Détectez les anomalies, activez les alertes, mettez les menaces en quarantaine et corrigez les menaces automatiquement, en utilisant le plus grand flux de renseignements sur les menaces.

Connaître votre posture de sécurité

Identifiez rapidement les lacunes et établissez une architecture et une feuille de route alignées sur les risques pour une sécurité cloud de base qui optimise les investissements technologiques actuels.

Automatisez la sécurité native

Obtenez un retour sur investissement plus rapide et automatisez le déploiement des garde-corps de sécurité pour les services cloud natifs, notamment AWS, Microsoft Azure et Google Cloud.

Soyez proactif avec la conformité

Optimisez la détection et rationalisez les opérations de sécurité dans le cloud. Atténuez les risques avec les fournisseurs de services cloud (CSP) pour vous conformer aux exigences réglementaires.

Utiliser la surveillance et la réponse de sécurité

Surveillez le cloud public de manière rentable et à grande échelle à l'aide d'outils de sécurité et de cas d'utilisation pour faire face aux menaces en constante évolution et aux exigences réglementaires complexes.